كيفية عمل الـ Prefix-List في سيسكو

السلام عليكم, في هذه التدوينة سأقوم بشرح مبسط لآلية عمل الـ Prefix-List على أجهزة سيسكو.

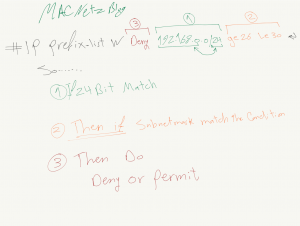

الـ Prefix list يمكن استخدامها مع أكثر من أداة كالـ route-map أو route filtering ويمكن إستخدامها بدل ال ACL إذا أردنا. باستخدام Prefix-list يمكن إعداد filter بالإعتماد على الـsubnet-mask للشبكات.

بعض الأمور التي يجب أخذها بعين الاعتبار عند إعداد prefix-list:

- يتم إنشاء سطر افتراضي لمنع كل الشبكات كما في ال ACL.

- يتم تنفيذ ال Prefix-list بشكل متتالي وذلك بالاعتماد على رقم Seq حيث يمكن إعداده بشكل يدوي وله مجال (1 – 4,294,967,294 ) أو إذا لم يتم إعداده عندها يبدأمن 5 وبزيادة 5 بشكل تصاعدي وهذا مفيد عند القيام بتعديلات ولكن يفضل إدخاله بشكل يدوي والبدء من 10 .

شكل تعليمة الـ Prefix List

ip prefix-list list-name seq deny | permit network/len [ge ge-value] [le le-value]

مثال للسماح أو لمنع لشبكة ما سيكون شكل التعليمة كالتالي :

ip prefix-list W deny 10.10.10.0/24 ip prefix-list W permit 100.100.100.0/24

وعند استخدام الخيارات كالـ ge او le عندها يمكن إجراء عمليات فلترة بشكل أفضل وأدق .

– بعض الامثلة :

1-

ip prefix-list W seq 10 permit 1.2.3.0/24 le 32

هنا سيتم عمل match للـ 24 Bit في عنوان الشبكة وبعدها يتم النظر الى الـ Subnet mask الخاص بالشبكة وهذا يعني ان الشبكات التالية تشملها التعليمة السابقة

1.2.3.0/24 1.2.3.0/25 1.2.3.0/26 1.2.3.0/27 1.2.3.0/28 1.2.3.0/29 1.2.3.0/30 1.2.3.0/31 1.2.3.0/32

اما هذه الشبكة كمثال لا تشملها التعليمة السابقة

1.2.3.0/23

2-

ip prefix-list W seq 10 deny 10.0.0.0/13 le 30

في هذا المثال سيتم التالي:

• سيتم التحقق من اول 13 bit. للشبكة 10.0.0.0/13 بالماسك 255.248.0.0

– هذا يعني أن عنوان الشبكة سيكون 10.0.0.0/13

– اخر عنوان في هذه الشبكة سيكون 10.7.255.255/13

• وهذا هو المجال (Range) الذي سيتم منعه من المرور باستخدام الـ Prefix-list السابقة مع اخذ شرط الماسك بين 13 و 30 بعين الاعتبار ايضا لنفس المجال.

• الشبكة 10.0.0.0/24 سيتم منعها.

• الشبكة 10.7.7.0/30 سيتم منعها.

• الشبكة 10.8.0.0/13 سيتم السماح بمرورها لأنها شبكة ثانية مختلفة عن 10.0.0.0/13

• الشبكة 10.0.0.0/12 سيتم السماح بمرورها لأنها شبكة ثانية مختلفة عن 10.0.0.0/13

تطبيق عملي لهذا المثال ستجده لاحقا هنا

3-

ip prefix-list W deny 192.168.0.0/24 ge 26 le 30

هنا سيتم التالي:

– سيتم التحقق من اول 24 بت وهذا يعني الشبكة 192.168.0.0 بالماسك 255.255.255.0

– تطبيق شرط ge و le وهنا الشرط للشبكة السابقة بالماسكات مابين 26 و 30.

Prefix-list

كمثال:

من كل هذه الشبكات لن يتم منع سوى شبكة واحدة فقط وهي الشبكة الثانية.

– 192.168.10.0/24 هذه الشبكة ستمر لانها شبكة مختلفة ولا تحقق الشرط الاول.

– 192.168.0.0/30 هذه الشبكة لن تمر لانها تحقق الشرطين.

– 192.168.0.0/16 هذه الشبكة ستمر لانها لا تحقق الشرطين.

– 192.168.0.100/25 هذه الشبكة ستمر لانها لا تحقق الشرطين.

– 192.168.0.0/8 هذه الشبكة ستمر لانها لا تحقق الشرطين.

4-

ip prefix-list No_Class_A deny 0.0.0.0/1 ge 8 le 8

هذا المثال جيد ومفيد هنا سيتم منع لكل الشبكات من Class A بالماسك الافتراضي من المرور وذلك عند حصول الشرطين

– اول بت من اليسار يجب ان يكون 0

– الماسك للشبكة يجب ان يكون 8

بعض الملاحظات:

– تذكر الـ Prefix-list يتم استخدامها للـ Route-filtering or matching وليست كالـ ACL يمكن استخدامها لعملية Filtering the traffic .

– عملية الـ match or check للـ Bits لا تتم بشكل عشوائي اي سيبدأ التحقق من اليسار الي اليمين في العناوين.

وعند استخدام ge او le يجب ان يتحقق الشرط التالي :

Len < GE <= LE

لذلك الأمر التالي ليس صالح للتنفيذ

ip prefix-list W permit 1.0.0.0/24 ge 8

– le تعني اصغر من او يساوي

– ge تغني اكبر من او يساوي

اخيرا انصح بمراجعة الـSubnetting وإعداد أكثر من تطبيق وهكذا اكون قد اتممت هذه التدوينة وأرجو أن تكون مفيدة.

السلام عليكم

أنا وائل من سوريا مقيم وأعمل حاليا في المانيا في مجال الشبكات. من اهتماماتي القراءة عن التقنية والأدوات الخاصة بالشبكات والبرمجة و حاليا التدوين عن الشبكات باللغة العربية 🙂

يمكنك التواصل معي عبر صفحة إتصل بي في المدونة وسأحاول الاجابة بقدر معرفتي وتوفر الوقت.